DPIA e analisi di rischio: proposta di un framework a norma GDPR

Progettare in modo lungimirante il framework di analisi per i rischi relativi ai dati personali, permette di tener conto di tutte le altre aree di applicazione del GDPR: l’output dell’analisi del rischio diventa indispensabile come input per la Data Protection Impact Analysis, DPIA (art. 35) e per garantire la Privacy by Design (art. 25).

Un framework di analisi del rischio, assieme agli auspicabili strumenti di supporto alla sua applicazione, si possono giudicare di qualità se, oltre a garantire una adeguata qualità scientifica sono organizzati in modo tale da potersi utilizzare in modo efficiente nella realtà concreta dei casi.

Tante volte infatti in questo campo si ritrovano studi e strumenti, anche molto completi e sofisticati, ma di fatto quasi impossibili da applicare per fare analisi di rischio in casi concreti di una certa complessità e, soprattutto, per fare analisi di rischio ragionevolmente aggiornabili e mantenibili nel tempo.

Fatta questa premessa entriamo ora nel merito.

La definizione del rischio di una minaccia

Fissiamo anzitutto un punto fondamentale: la rischiosità da analizzare riguarda i possibili impatti negativi che, il concretizzarsi di una minaccia relativa ad un trattamento di dati personali, potrebbe produrre a carico degli interessati, proprietari dei dati trattati.

Questa analisi dei rischi non ha dunque l’obiettivo di analizzare rischi e danni possibili da un punto di vista delle conseguenze per le aziende che trattano i dati, bensì da un punto di vista dei proprietari dei dati ovvero degli interessati del trattamento.

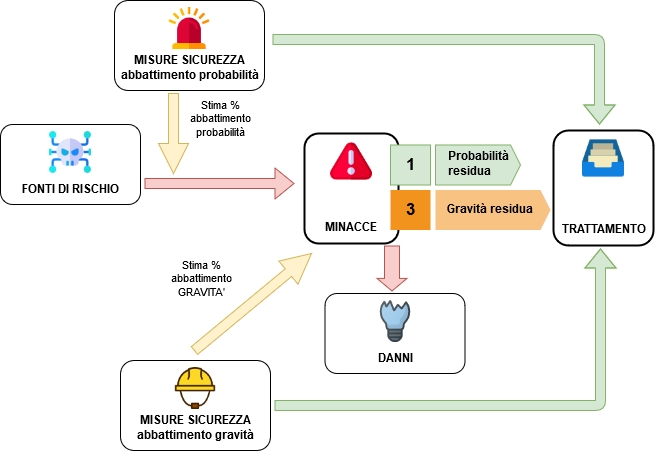

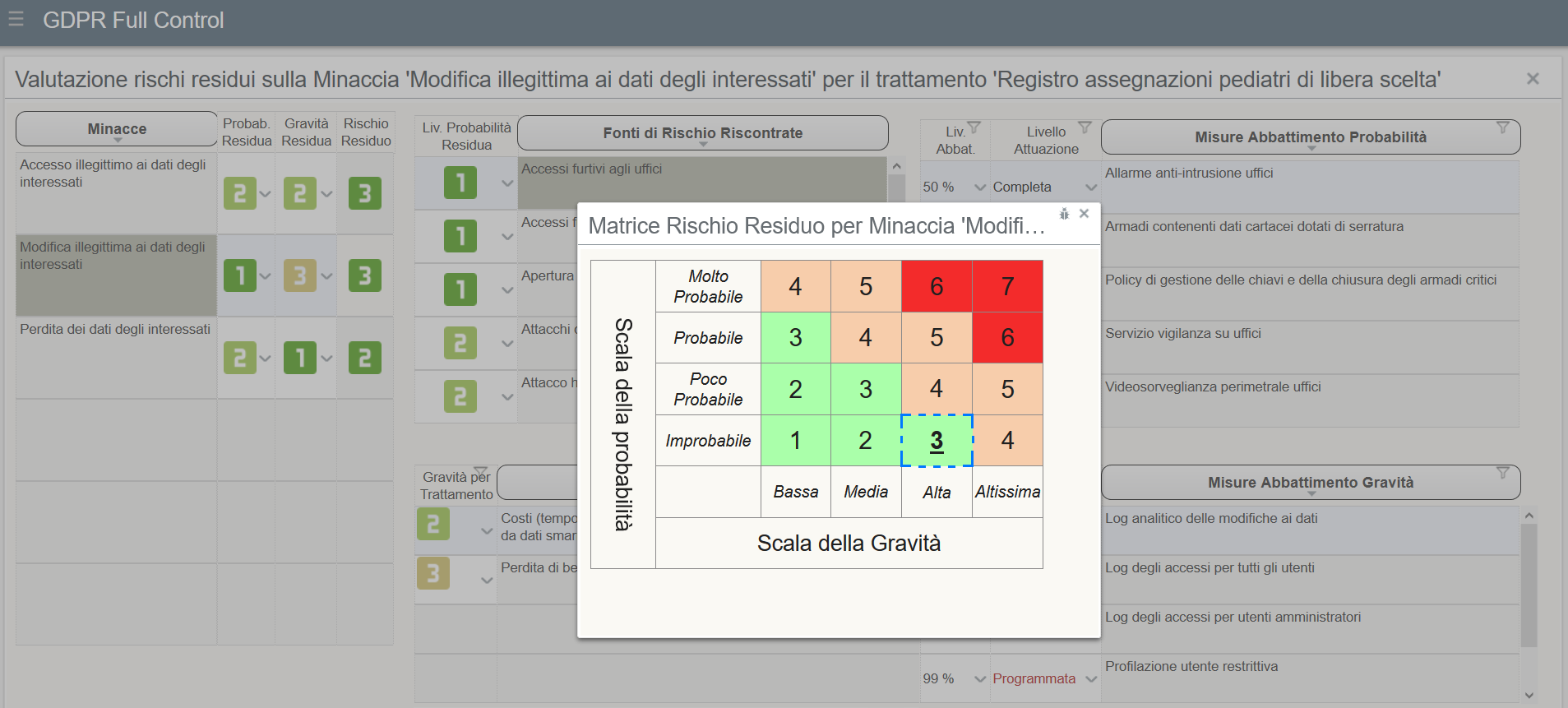

Consideriamo come misura del Rischio collegato ad una minaccia, la concorrenza di due dimensioni: la misura della Probabilità che la minaccia si concretizzi e la misura della Gravità in termini di effetti reali (danni) che la minaccia produrrebbe nell’ipotesi che arrivi realmente a verificarsi.

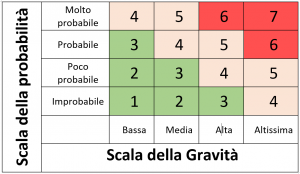

La matrice proposta combina le due dimensioni di probabilità e gravità, misurate su una scala qualitativa a quattro livelli, determinando una misura del rischio su una scala da 1 (rischio trascurabile) a 7 (rischio molto elevato).

La matrice mostra in modo efficace come, ad esempio, anche in situazioni nelle quali un evento negativo si giudica “Probabile”, se si arriva a giudicare “Bassa” la gravità degli effetti del suo verificarsi, il rischio relativo a questo evento si può considerare comunque “contenuto” (3 in una scala da 1 a 7).

Viceversa, quando si dovesse arrivare a giudicare un evento come “Improbabile”, se la “gravità residua” dei suoi effetti fosse giudicata “Altissima”, il rischio dell’evento sarebbe comunque considerato piuttosto elevato (4 in una scala da 1 a 7).

Le minacce nel contesto della protezione dati personali

In questo contesto definiamo un “evento negativo” che potrebbe verificarsi a carico dei dati personali gestiti all’interno di un trattamento, con il termine minaccia.

Le tre minacce individuabili nel trattamento di dati personali sono:

- accesso non autorizzato ai dati;

- modifica non autorizzata ai dati;

- cancellazione o indisponibilità dei dati;

Tali minacce meritano una analisi dei rischi ben distinta in quanto possono avverarsi tramite modalità pratiche, almeno in parte, distinte e, nel caso si concretizzino, posso avere conseguenze negative differenti per l’Interessato.

Ciò significa anche che le differenti minacce si possono arrivare a contrastare con misure di sicurezza, almeno in parte, distinte.

Le fonti di rischio

Per poter arrivare a valutare la verosimiglianza con la quale una minaccia si possa concretizzare, è bene tentare di articolare il più possibile, a priori, le molteplici modalità attraverso le quali, nella realtà dei fatti, tale minaccia potrà avverarsi. Chiamiamo fonti di rischio (o sorgenti di rischio) tali modalità.

Se consideriamo, ad esempio, la minaccia di “cancellazione o indisponibilità dei dati” per un trattamento di dati personali effettuato su sistemi elettronici esposti sulla rete Internet, possiamo considerare che tale evenienza si potrebbe verificare in una, o nella combinazione di più di una, delle seguenti modalità (fonti di rischio):

- distruzione dei dischi a causa di incendio della sala server;

- attacco hacker malevolo da rete esterna;

- azione accidentale causata da utenti autorizzati all’accesso;

- …

Per arrivare a valutare la facilità dell’avverarsi di una minaccia, può essere di aiuto avere evidenza delle fonti di rischio ad essa collegate e di una valutazione della probabilità che queste si concretizzino.

Peraltro, prendendo atto sistematicamente delle fonti di rischio collegabili ad una minaccia, potrà essere facilitata l’analisi delle misure di sicurezza, già presenti o meno, candidabili a contrastare l’avverarsi della minaccia.

Per fare qualche esempio concreto, si consideri la misura di sicurezza “firewall di protezione del server in rete esterna”. Si può ritenere che tale misura contribuisca a ridurre la verosimiglianza della fonte di rischio “attacco hacker malevolo da rete esterna”.

La misura di sicurezza “sistema automatico di rilevamento incendi” abbinata alla misura di sicurezza “sistema automatico di spegnimento incendi”, si può ritenere riducano drasticamente la probabilità della fonte di rischio “distruzione dei dischi a causa di incendio della sala server”.

I danni

Se l’esplicitazione delle fonti di rischio idonee al concretizzarsi delle minacce può rappresentare un aiuto a stimare la probabilità con la quale la minaccia potrebbe concretizzarsi, l’esplicitazione dei possibili danni per gli interessati nell’ambito di uno specifico trattamento, conseguenti all’avverarsi di una minaccia, può rappresentare una utile linea guida per arrivare a stimare la misura della gravità connessa ad una minaccia.

Se consideriamo, ad esempio, un trattamento di dati personali che contiene dati relativi allo stato di salute, in relazione al concretizzarsi della minaccia di “accesso non autorizzato ai dati”, potremmo ipotizzare come possibili danni per gli interessati:

- perdita benefici bancari/assicurativi;

- perdita opportunità lavorative;

- diffusione cattiva reputazione sociale;

- marketing mirato aggressivo;

- …

Diversamente da quanto ragionevole ipotizzare per le fonti di rischio, nel caso dei danni ci pare ridondante, ed in definitiva improprio, associare una misura di sicurezza atta a limitare la gravità del concretizzarsi di una minaccia allo specifico danno. In questo caso, analizzando una minaccia, le misure di sicurezza ci immaginiamo debbano essere considerate come a limitazione dei danni ad essa conseguenti nel loro complesso.

Per fare un esempio concreto, la misura di sicurezza “sistema di backup remotizzato dei dati trattati sul server”, riduce drasticamente la gravità dell’avverarsi della minaccia di “cancellazione o indisponibilità dei dati” nel suo complesso, ovvero in relazione a tutti i possibili danni ad essa conseguenti.

Le misure di sicurezza

Abbiamo già ampiamente accennato alle misure di sicurezza attraverso esemplificazioni nei paragrafi precedenti.

Con misure di sicurezza si intendono tutti i possibili strumenti, presidi tecnici o organizzativi, le iniziative di formazione o di informazione, capaci di contrastare la probabilità del concretizzarsi di una certa minaccia o la gravità degli effetti per gli interessati dalla minaccia stessa, una volta che dovesse concretizzarsi.

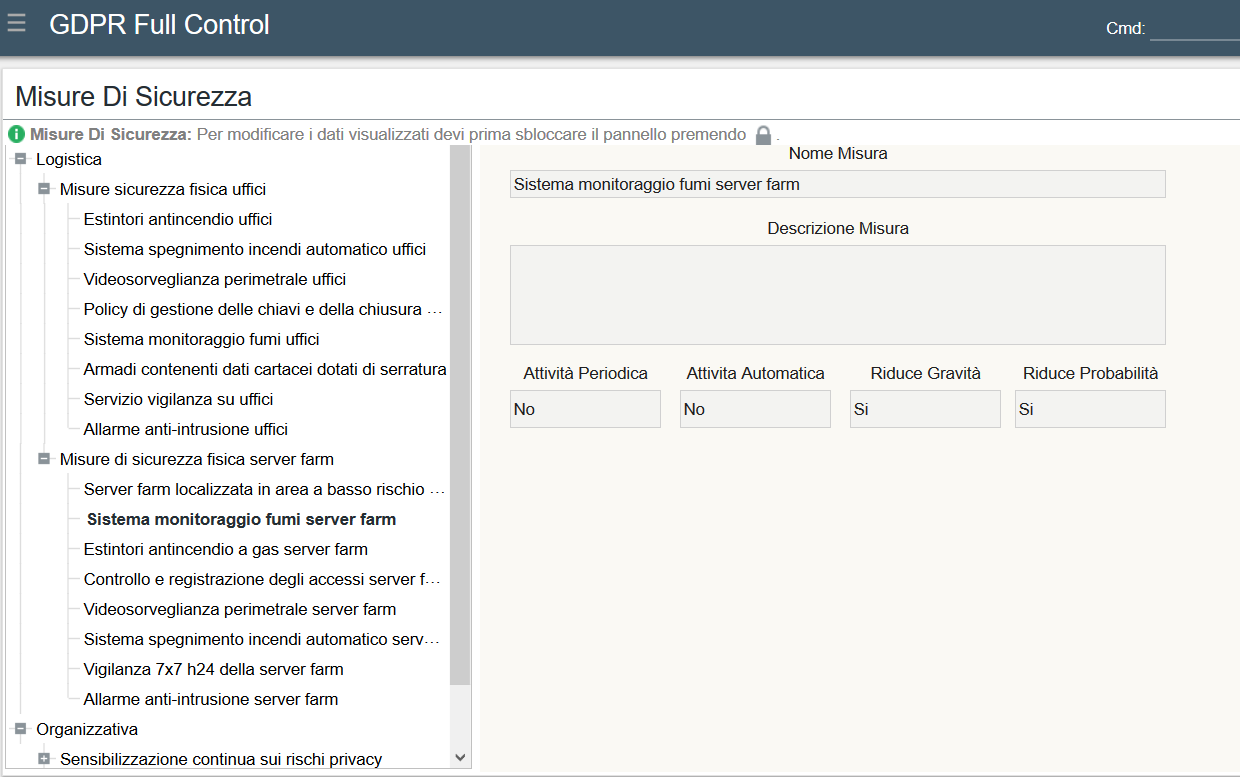

Le misure di sicurezza attive o pianificate a difesa di un certo trattamento debbono essere anzitutto censite, quindi valutate nella loro efficacia a contrastare le specifiche minacce.

Le misure di sicurezza possono essere descritte a diversi livelli di dettaglio. Se la descrizione di una misura di sicurezza è troppo generale si rischia di ritrovarsi nelle condizioni di non riuscire a collegarla correttamente alle fonti di rischio che potrebbe contrastare, viceversa se troppo analitica, si rischia di trovarsi a dover tenere conto di un numero eccessivo di misure e di dovere riconsiderare la stessa misura innumerevoli volte, in relazione a diversi trattamenti o a diversi sistemi applicativi.

Una strategia possibile per gestire correttamente le misure di sicurezza in una analisi dei rischi, potrebbe essere quella di realizzare dei “pacchetti di misure di sicurezza” (macro-misure), raggruppando quelle misure che, nel contesto reale analizzato, si ritrovano praticamente sempre associate nella loro concreta applicazione.

Ad esempio, si potrebbe definire un pacchetto di misure denominato “misure di messa in sicurezza per i PC aziendali”.

Questo pacchetto potrebbe contenere un insieme di misure di sicurezza quali:

- Sistema antivirus;

- Sistema antimalware;

- Policy restrittive di installazione/modifica delle configurazione del PC;

- Policy restrittive sulle aree dati dove l’utente può salvare;

- Cifratura dei dischi;

- Sistema di cancellazione dati locali a distanza per PC smarriti/rubati;

- …

Avendo un pacchetto di misure di questo tipo, quando l’analista si troverà a dover specificare quali misure proteggono i vari trattamenti non dovrà tutte le volte specificarle analiticamente, rischiando di dimenticarne alcune, ma potrà fare riferimento al pacchetto predefinito.

Nel contempo, l’associazione del pacchetto al trattamento, rappresentando indirettamente una associazione delle singole misure di sicurezza, consentirà di valutarne l’efficacia in relazione alle singole minacce/fonti di rischio, considerandole nella loro analiticità.

Un pacchetto di misure di sicurezza potrebbe essere associato ad un trattamento direttamente o in modo mediato associandolo ad un sistema applicativo attraverso il quale i dati vengono trattati. Se associo un pacchetto di misure di sicurezza ad un applicativo e successivamente dichiaro l’applicativo come utilizzato a supporto del trattamento, posso considerare le misure di sicurezza contenute nel pacchetto come presenti in relazione a quel trattamento.

Il ruolo del software a supporto dell’analisi di rischio

Quanto descritto a livello concettuale e metodologico rischia di rimanere concretamente non rilevante se non viene tradotto e supportato da strumenti per la sua applicazione.

Lo strumento informatico candidato a supportare l’analisi dei rischi nell’ambito DPIA, deve anzitutto poter consentire un censimento, più o meno ricco e articolato, dei trattamenti di dati personali da analizzare.

I trattamenti infatti, presi singolarmente, o a gruppi omogenei rispetto al complesso delle loro problematiche di sicurezza, sono in definitiva l’oggetto al quale l’analisi di rischio deve venire applicata.

Le misure di sicurezza sui trattamenti di dati personali sono normalmente riscontrabili e censite a priori rispetto l’analisi dei rischi. Una buona parte di esse infatti si applica ai trattamenti in quanto essi avvengono in contesti aziendali e/o tecnologici standard.

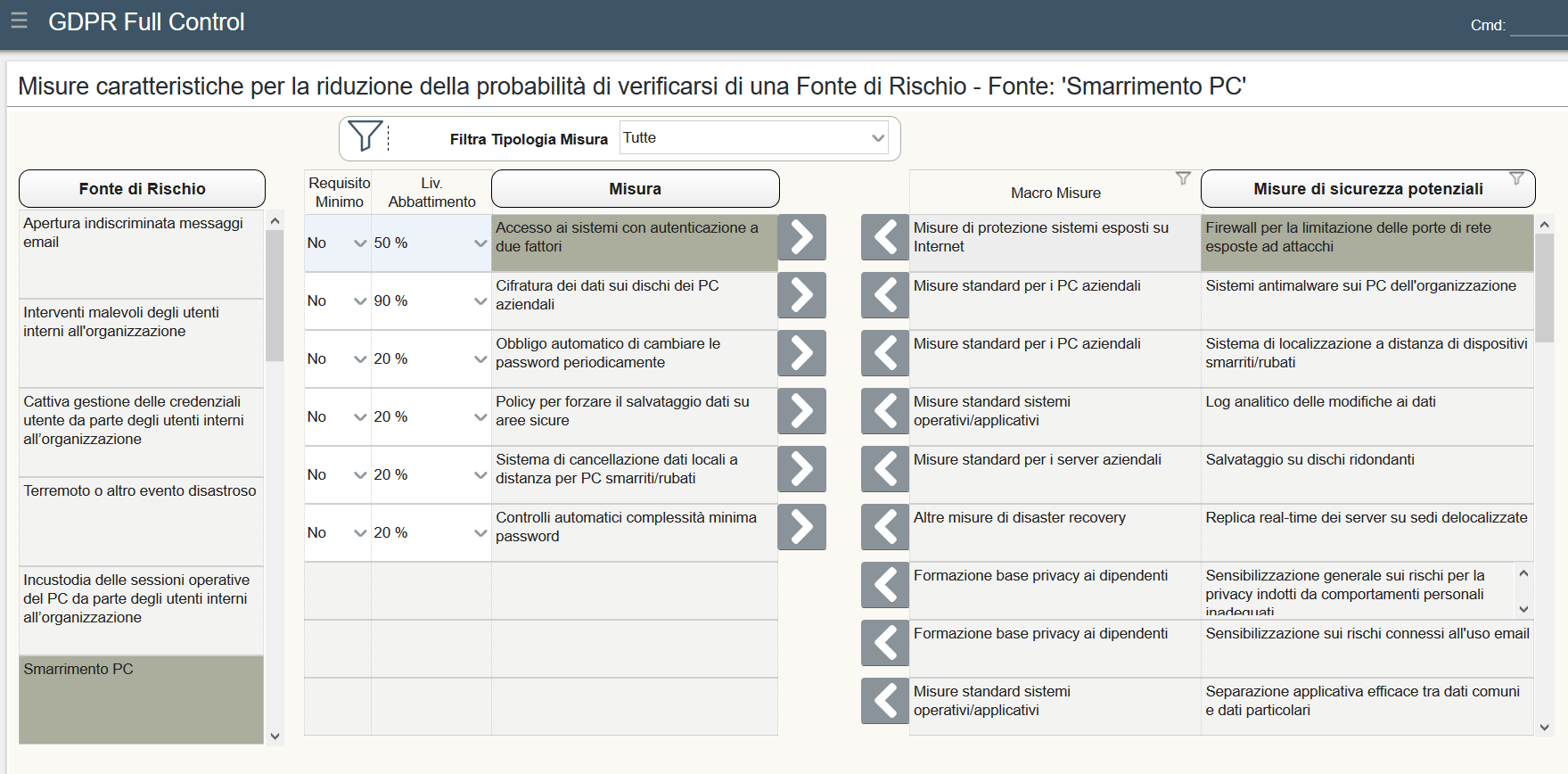

Da questo punto di vista è importante che il sistema informatico consenta di dichiarare la presenza di misure di sicurezza raggruppate in “pacchetti caratteristici” contenenti tutte quelle già previste, ad esempio, nelle configurazioni standard dei PC aziendali, nelle politiche di gestione dell’accesso di esterni agli edifici aziendali, nelle configurazioni standard di server aziendali che interagiscono con la rete Internet, ecc. .

Riflettendo sulla sicurezza nel contesto dell’analisi dei rischi applicata ai dati personali, si rileva che, in genere, alcune relazioni e valutazioni tra gli aspetti in gioco, sono piuttosto indipendenti dallo specifico trattamento di dati analizzato.

Ad esempio, il fatto che in relazione alla minaccia di “accesso non autorizzato ai dati”, una fonte di rischio rilevante, quando il dato è trattato in forma elettronica, possa essere rappresentata da un attacco perpetrato da un hacker malevolo via Internet, è un dato di fatto che vale la pena registrare in generale, a prescindere dall’analisi applicata ad uno specifico trattamento. Rimanendo all’esempio, questa relazione registrata in generale, potrà poi essere riproposta in automatico nel contesto di uno specifico trattamento analizzato e, nel caso specifico, occorrerà valutare se effettivamente rilevante o, viceversa, non applicabile.

In modo analogo, si po’ ritenere che in generale ci possa essere una relazione di interesse tra la fonte di rischio dell’esempio, l’attacco hacker, e la misura di sicurezza rappresentata da un Internet firewall correttamente configurato.

I semplici esempi proposti ci autorizzano a suggerire che, un sistema informatico capace di registrare per poi suggerire, relazioni tipiche (eventualmente anche giudicate in ordine di rilevanza), tra minacce e fonti di rischio e fonti di rischio e misure di sicurezza, potrebbe garantire una importante facilitazione ed un’utile linea guida alle attività di analisi di rischio svolte sugli specifici trattamenti di dati personali .

La soluzione GDPR Full Control

La metodologia di analisi descritta è implementata come modulo dedicato, all’interno del sistema applicativo GDPR Full Control.

GDPR Full Control è un sistema informatico enterprise, multi-azienda, rivolto ad enti ed aziende con una articolazioni complesse. Al cuore di questo sistema informatico c’è il registro dei trattamenti dei dati personali.

Tramite il registro dei trattamenti è possibile censire e descrivere in modo completo le attività di trattamento e le loro caratteristiche in termini di dati trattati, modalità di trattamento, riferimenti regolamentari o legislativi, ecc.

Un trattamento censito può poi essere corredato di misure di sicurezza presenti o pianificate (assegnabili analiticamente o tramite l’assegnazione di “pacchetti standard” di misure di sicurezza). Alle misure di sicurezza assegnate direttamente al trattamento si aggiungono le misure di sicurezza attribuite indirettamente al trattamento, in quanto caratteristiche dei software di gestione associati al trattamento stesso.

Il software è corredato di cataloghi (pre-compilati ed aperti all’integrazione) dove sono censiti:

- Minacce potenziali;

- Fonti di rischio che possono portare al concretizzarsi delle minacce;

- Danni che possono venire a determinarsi se dovessero avverarsi le minacce individuate;

- Misure di sicurezza idonee ad abbattere la probabilità del concretizzarsi di una certa fonte di rischio e/o ad abbattere la gravità del danno, laddove la minaccia si dovesse concretizzare.

Il sistema consente di pre-analizzare, astrattamente dal singolo trattamento in esame, le relazioni tra:

- minacce e fonti di rischio che potrebbero veicolarne il concretizzarsi;

- danni che potrebbero derivare dal concretizzarsi di una minaccia;

- misure di sicurezza tipicamente idonee a limitare la probabilità che una certa fonte di rischio si concretizzi;

- misure di sicurezza tipicamente idonee a limitare la gravità dei danni laddove una certa minaccia dovesse arrivare a concretizzarsi;

In aggiunta ai cataloghi suddetti, il software può dunque conservare dei modelli di analisi che possono poi essere utilizzati in fase di analisi dello specifico trattamento come punto di partenza per la valutazione particolare.

L’analisi dello specifico trattamento si realizza determinando e valutando le relazioni tra:

- le minacce e le fonti di rischio che, nel caso concreto, possono divenire veicolo per il loro avverarsi;

- le minacce e i danni che, nel caso concreto, possono determinarsi a fronte del loro avverarsi;

- le fonti di rischio idonee a determinare l’avverarsi delle minacce e le misure di sicurezza presenti, pianificate o in corso di implementazione, giudicate in relazione al loro potenziale di mitigazione del rischio;

- i danni potenziali conseguenti all’avverarsi delle minacce e le misure di sicurezza concretamente presenti, pianificate o in corso di implementazione, giudicate in relazione al loro potenziale di mitigazione della gravità degli effetti dannosi;

Tali valutazioni si concretizzano poi, sinteticamente, in una valutazione, per ogni singola minaccia analizzata, della probabilità residua del suo avverarsi, della gravità residua dei suoi potenziali effetti, ovvero del suo rischio residuo.

Il sistema facilita la copia di una analisi fatta per un trattamento su altri trattamenti del tutto analoghi e l’emergere in modo immediato e sintetico dei trattamenti valutati con rischio residuo non marginale.

A fianco del modulo di analisi dei rischi sui trattamenti di dati personali, il sistema prevede anche un modulo di censimento degli eventi di “data breach”.

Tramite il registro dei data breach è possibile censire eventuali casi nei quali le minacce si sono avverate. Registrando un data breach, si è guidati dal software nella loro analisi a posteriori evidenziando, tra gli altri aspetti, le fonti di rischio ed i danni che in effetti si sono concretizzati. Tale analisi potrà costituire una base importante per un piano di miglioramento, finalizzato a ridurre ulteriormente la probabilità del ripetersi dell’evento e/o la gravità dei danni eventuali conseguenti.